Schwachstellenscan

Startseite ❯ IT-Strategie ❯ IT-Security ❯ Schwachstellenscan

Glauben Sie, dass Sie alle technischen Schwachstellen in Ihrem Unternehmen kennen?

IT-Infrastrukturen werden fortwährend weiterentwickelt. Neue Systeme werden integriert, alte ausgesteuert, Konfigurationen angepasst, Patches und Updates eingespielt. Die dadurch entstehende Komplexität dominiert die tägliche Arbeit der IT-Verantwortlichen.

Es ist nachvollziehbar, dass sich unter diesen Bedingungen statistisch gesehen Fehler einschleichen können.

Derartige Fehler bergen die Gefahr, sich schnell zu Schwachstellen zu entwickeln, die Angreifer gezielt ausnutzen.

Wie aber erkennt man Schwachstellen? Wie qualifiziert und kategorisiert man diese?

Lücken findet man immer.

Diese im Blick zu haben und zu schließen, ist eine Notwendigkeit.

Schwachstellenmanagement ist eine zentrale Aufgabe jeder IT-Abteilung. Doch nicht selten ist es schwer, dieser Verantwortung gerecht zu werden. Oftmals mangelt es an Werkzeugen, Spezialkenntnissen und einem Startpunkt. Betreibt man sogar eine kritische IT-Infrastruktur, müssen das Verfahren selbst, aber vor allem die Ergebnisse des Schwachstellenmanagements jedoch exakt dokumentiert werden.

Die für ein performantes Schwachstellenmanagement eingesetzte Lösung in Unternehmensnetzwerken sollte die folgenden drei Aspekte berücksichtigen:

- Es sollte umfänglich in die bestehende IT-Landschaft integrierbar sein.

- Die Lösung sollte die Funde ansprechend aufarbeiten, um Übersichtlichkeit und Informationsgehalt zu verbinden.

- Die Ressourcen der IT-Abteilung sollten bestmöglich geschont werden.

Wer Passwörter zu einfach wählt, macht es Angreifern besonders leicht, diese zu knacken.

Besser ist es, ein möglichst langes Kennwort zu verwenden, das nicht sofort zu erraten ist.

Unser Ansatz

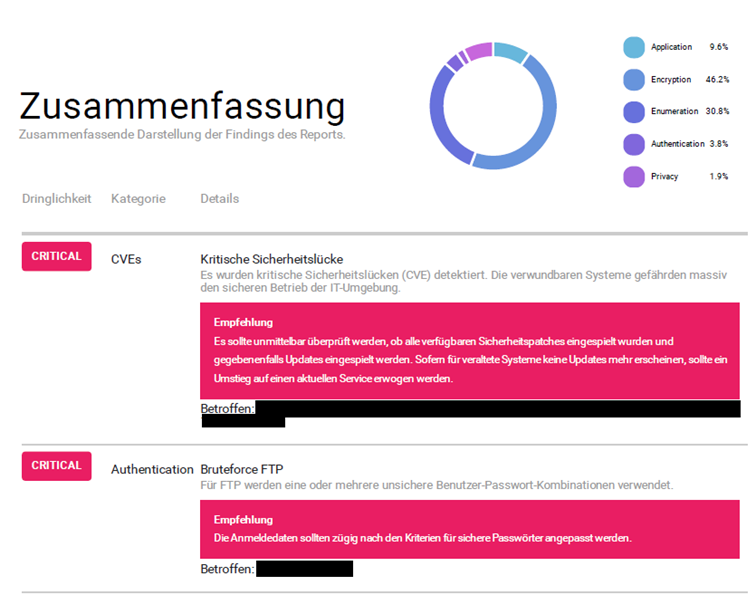

Im ersten Schritt erstellen wir auf der Basis eines automatisierten IT-Schwachstellenscans detaillierte Berichte über den Zustand der geprüften IT-Systeme. Diese Berichte weisen erkannte Schwachstellen inklusive deren Kritikalität aus. Im nächsten Schritt werden die Schwachstellen nach Kritikalität sortiert, sodass eine Priorisierung erforderlicher Handgriffe bereits gegeben ist. Wird der Schwachstellen-Scan zyklisch durchgeführt, werden differenzielle Berichte erstellt. Unsere anschließenden Handlungsempfehlungen ebnen Ihnen den Weg, ein aktives Risikomanagement zu betreiben.

Wie läuft der Schwachstellenscan ab?

- Gemeinsame Klärung der Scan-Details

- Einbindung der Scan-Appliance in Ihr Netzwerk

- Durchführung umfangreicher Scans zum Wunschzeitpunkt

- Erstellung detaillierter Berichte

- Erläuterung der Berichte, gemeinsame Auswertung und Handlungsempfehlungen

Unsere Leistungen für Ihre IT-Sicherheit

- Wir stimmen im Vorfeld mit Ihnen die Details zum Scan ab.

- Durch einen permanenten Abgleich mit CVE-Datenbanken erkennt unser System alle bekannten Schwachstellen und sicherheitsrelevanten Fehlkonfigurationen.

- Sie erhalten detaillierte Berichte über die erkannten Schwachstellen in Ihrem Unternehmen.

- Die Schwachstellen werden katalogisiert und nach Kritikalität kategorisiert.

- Die Berichte versetzen Sie in die Lage, auf einer umfänglichen Faktenbasis Ihre Angriffsfläche zu minimieren.

- Werden Scans zyklisch ausgeführt, erhalten Sie differenzielle Berichte über den Verlauf erkannter Schwachstellen.

- Sie sind in der Lage, aktives Risikomanagement rund um Ihre IT nachzuweisen (z.B. gemäß DSGVO).

Sie interessieren sich für einen Schwachstellenscan?

Ihr Ansprechpartner